攻防世界-逆向题笔记{insanity}

分析对象:insanity

工具:Kali-Linux、Ida

步骤:1)、运行查看效果

2)、PE工具查壳

3)、查看文件平台

4)、如果有壳就脱壳,无壳进行第四步

5)、文件拖入ida进行分析

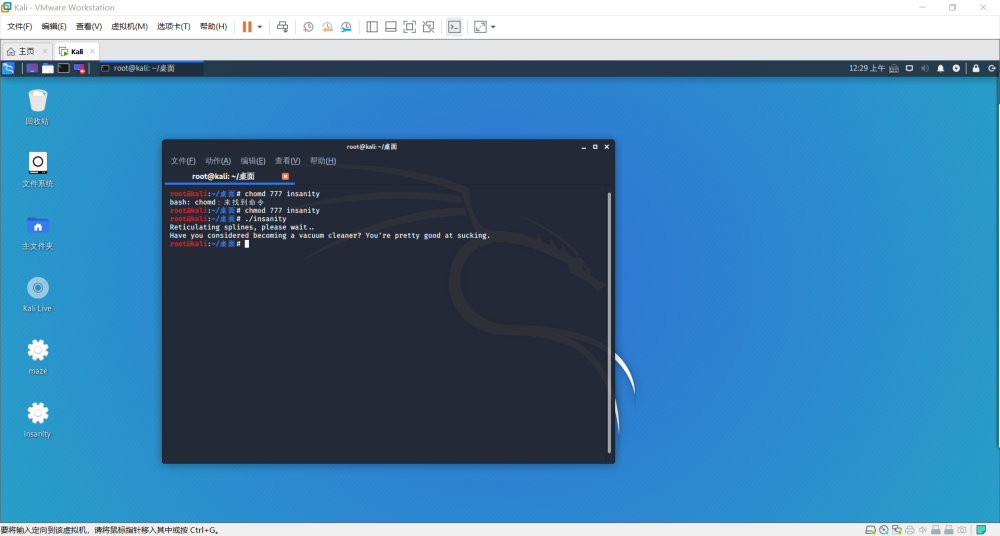

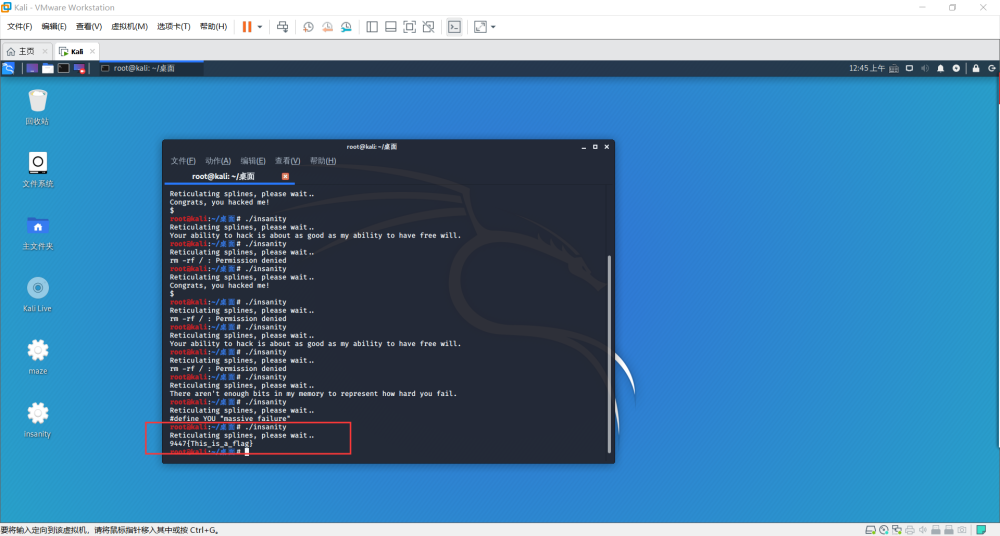

一、运行查看效果

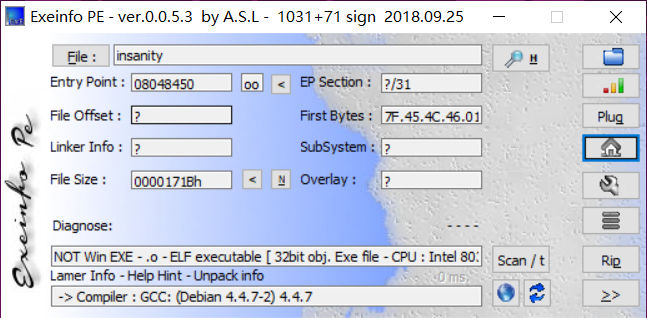

二、PE工具查壳

无壳

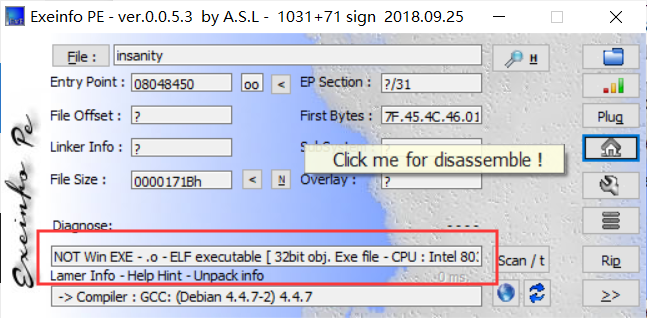

三、查看文件平台

清楚看到是32bit obj,所以该文件为32位。我们直接打开32位ida。

四、脱壳

无

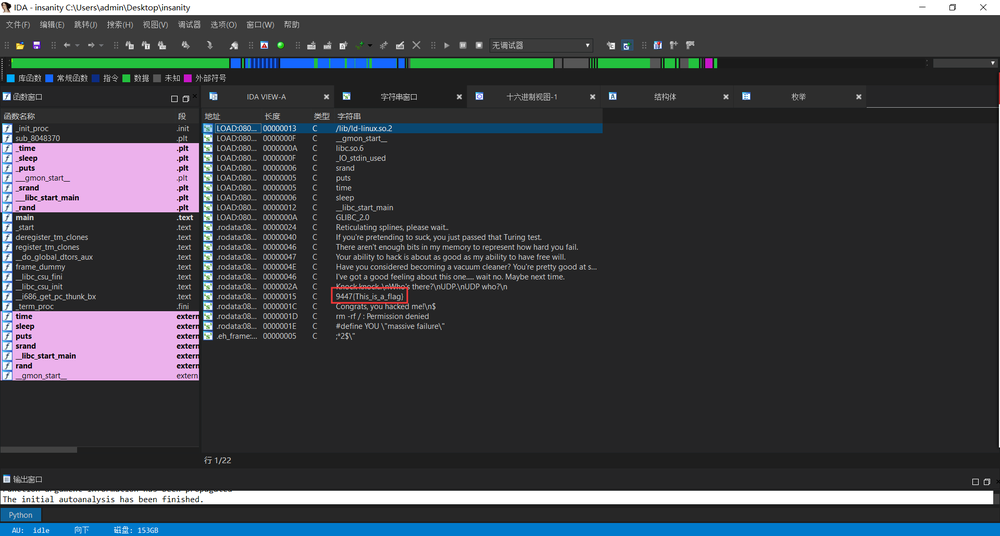

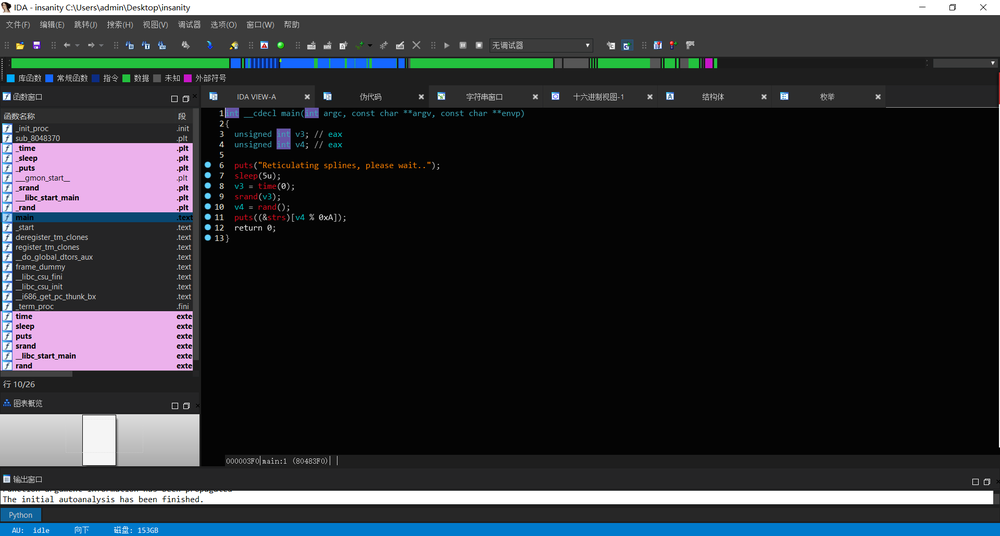

五、Ida分析

依旧先搜索字符串

发现了类似明文的flag。我们去看看main函数的伪代码。

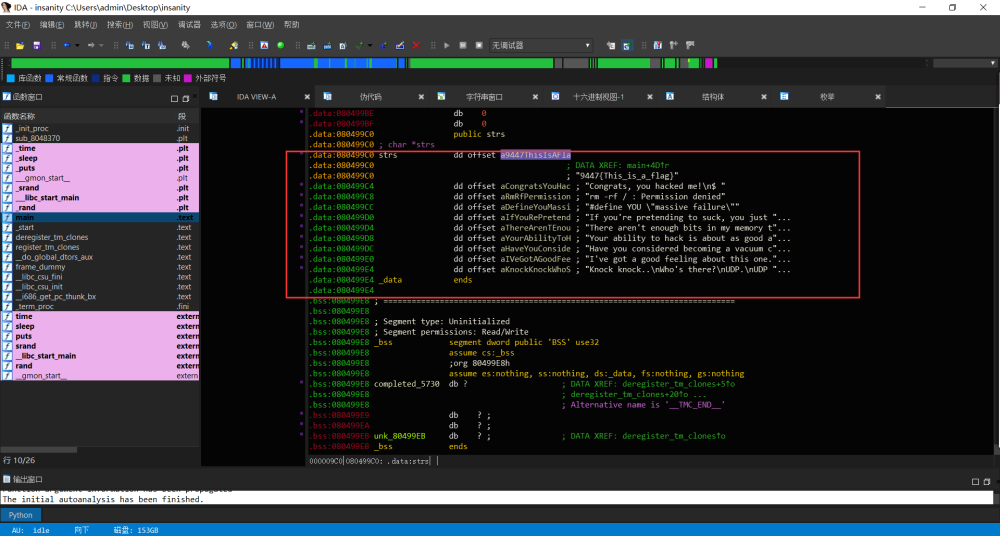

我们双击strs看看内容

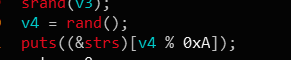

发现这其中存着着许多字符串并且还包含了刚刚看到的flag,返回到main函数分析一下最后一个put

发现输出的内容由v4决定,而v4又是随机数。所以知道该程序每次运行都会随机strs里的内容,可能偶然会输出flag。

总结:

无总结