一个易语言SouGou蠕虫样本

一个易语言SouGou蠕虫样本

- PlaneJun ・2022-06-22 13:29

一、概述

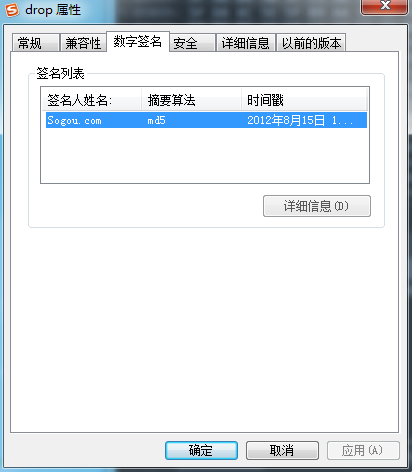

该样本为一个被感染了蠕虫的样本,原程序为Sougou.exe,且有正规产商签名。

样本被运行后首先会执行蠕虫病毒,最后再执行原程序。蠕虫病毒会遍历电脑磁盘,并且感染除C盘外且后缀名为.docx和.exe的文件,其中感染.docx的方式为在文件头添加字符串HELLO!,感染.exe的方式为在程序头添加蠕虫病毒。

二、样本信息

| 样本名 | SouGou.exe |

|---|---|

| MD5 | 233440021438C6B4D97AD822EB434842 |

| SHA-1 | 051A9C3F8DA2EC70C6DD46CBA3F550D56F14D30D |

| File size | 1.02 MB (1,075,954 字节) |

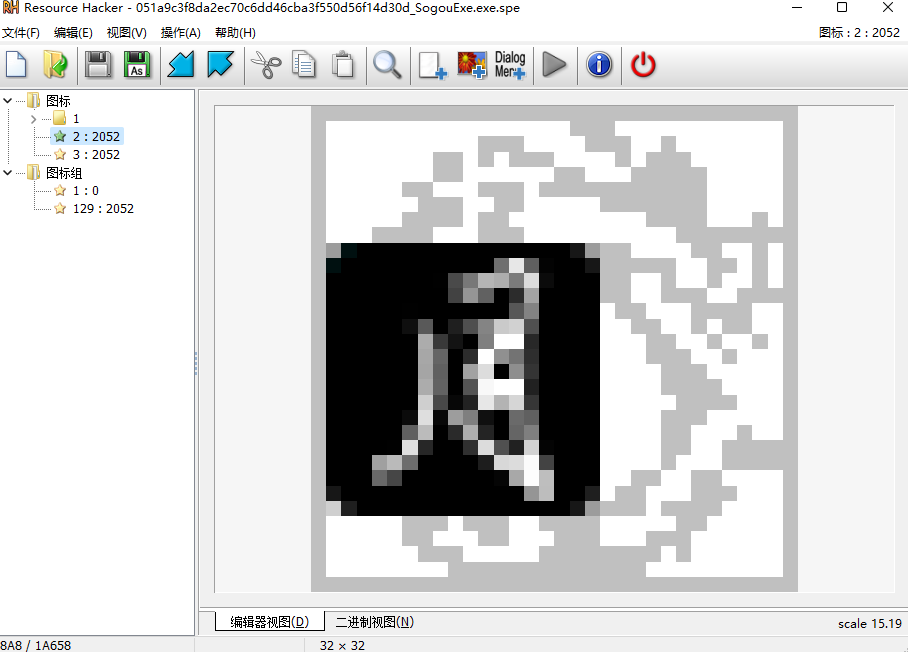

通过Resource Hacker工具查看资源发现为易语言的黑月编译器编译。

三、详细分析

1、SouGou详细分析

| 样本名 | SouGou.exe |

|---|---|

| MD5 | 233440021438C6B4D97AD822EB434842 |

| SHA-1 | 051A9C3F8DA2EC70C6DD46CBA3F550D56F14D30D |

| File size | 1.02 MB (1,075,954 字节) |

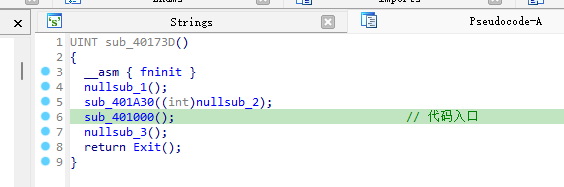

由于是黑月编译器,直接通过对函数nullsub_1交叉引用后来到真实的程序入口点。

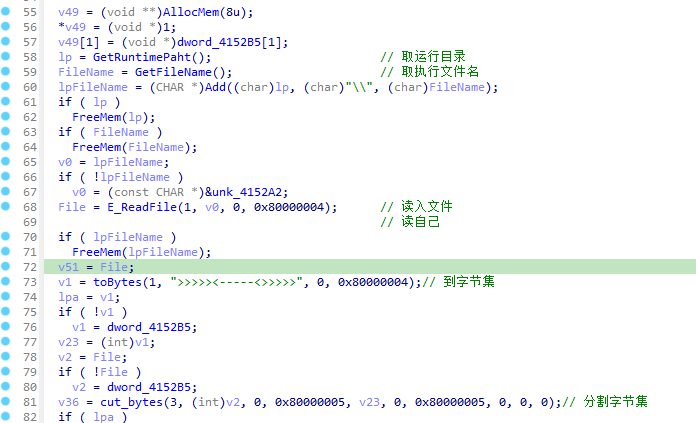

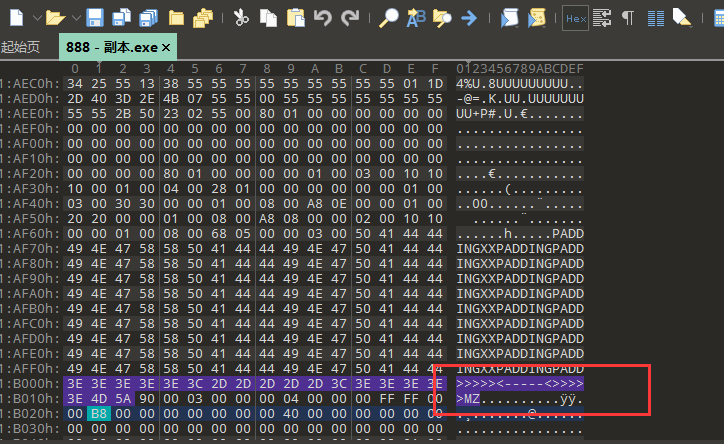

样本首先是将自身读入内存,然后以字符串”>>>>><—–<>>>>>“为目标进行数据切割。

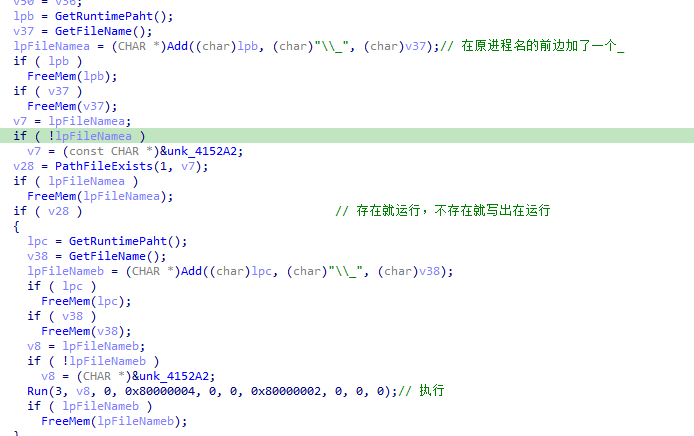

紧接着会判断同级路径下是否存在名为下划线(_)+样本名的.exe的可执行文件,如存在则运行。

不存在则将刚刚切割得到的数据以该文件名写出后运行。

此处真正目的为运行出原程序。运行原程序后随即写出主模块并运行。

2、msimg32详细分析

| 样本名 | msimg32.exe |

|---|---|

| MD5 | 8B16E470E4324FDB74EDAAA9C95450AF |

| SHA-1 | 993FE67ED998BB7F3F7B9F38C721701ECE766997 |

| File size | 676 KB (692,224 字节) |

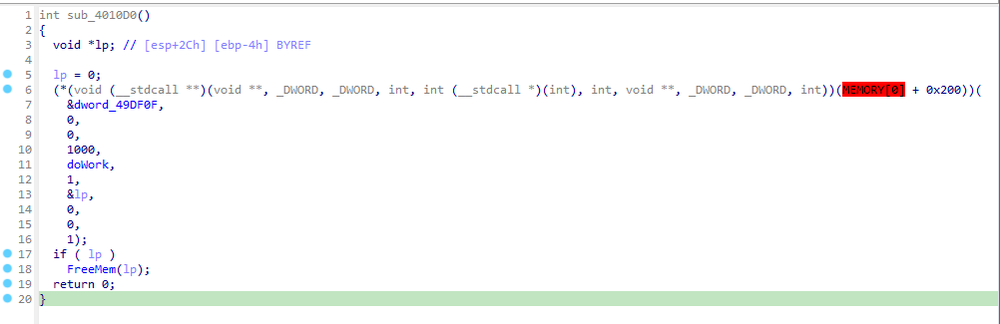

该模块同样为黑月编译器编译,直接跳转到入口。发现为创建线程方式执行。

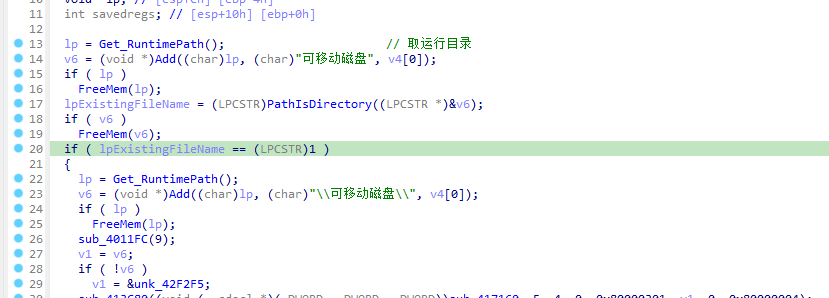

首先判断是否存在移动硬盘,判断方式也很简单,直接通过固定路径判断。

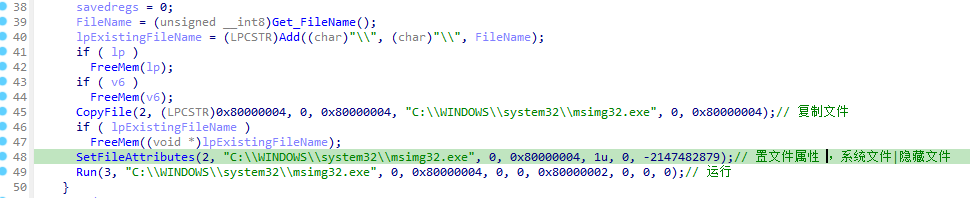

如果存在移动硬盘,则将主模块msimg32.exe拷贝到移动硬盘中,并运行主模块msimg32.exe。

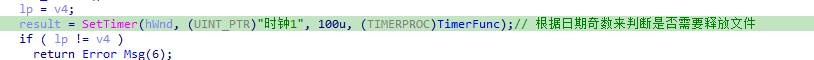

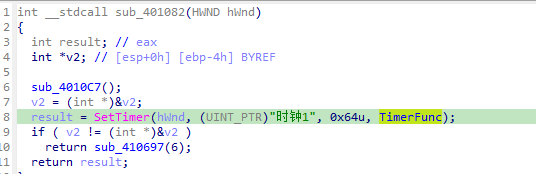

如果不存在移动硬盘,则创建一个时间周期为100毫秒的始终开始执行事件。

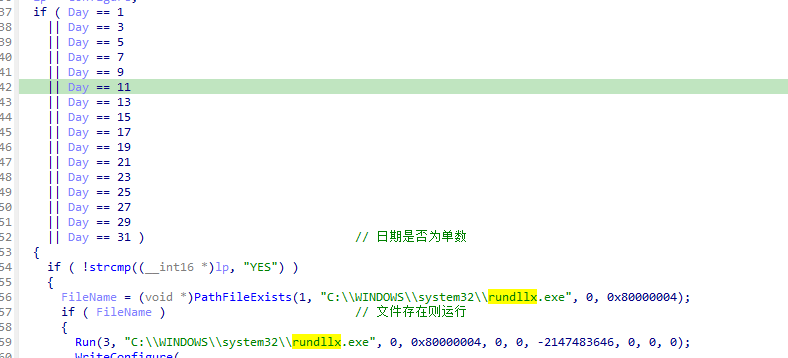

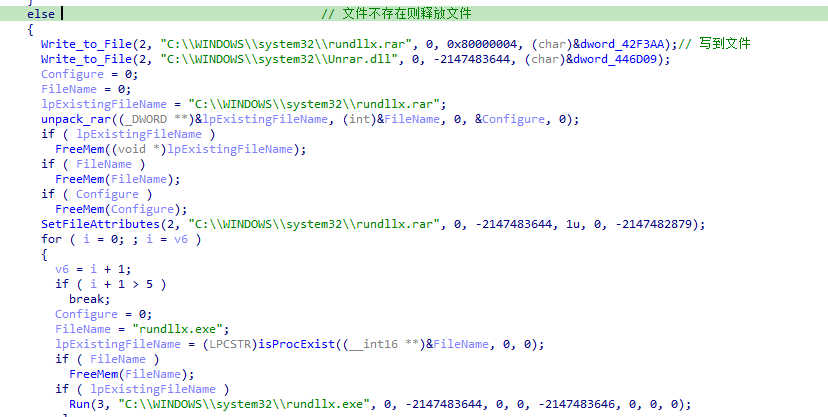

事件开始会获取当前日期天数,如果天数为奇数则释放感染模块rundllx.exe并运行。

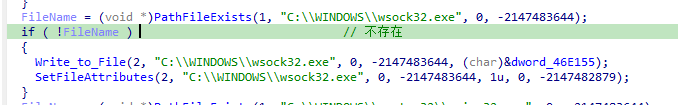

反之,如果天数为偶数,则释放检测模块wsock32.exe,并运行。

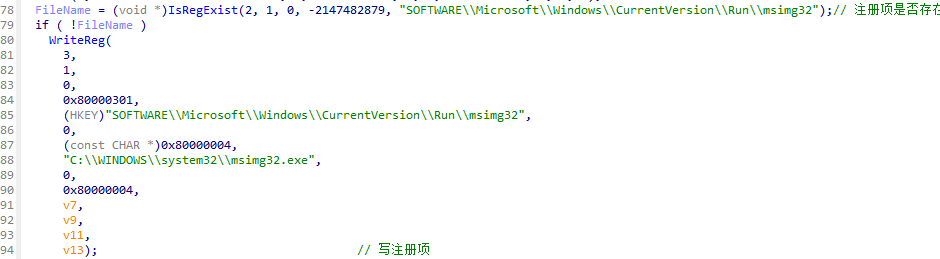

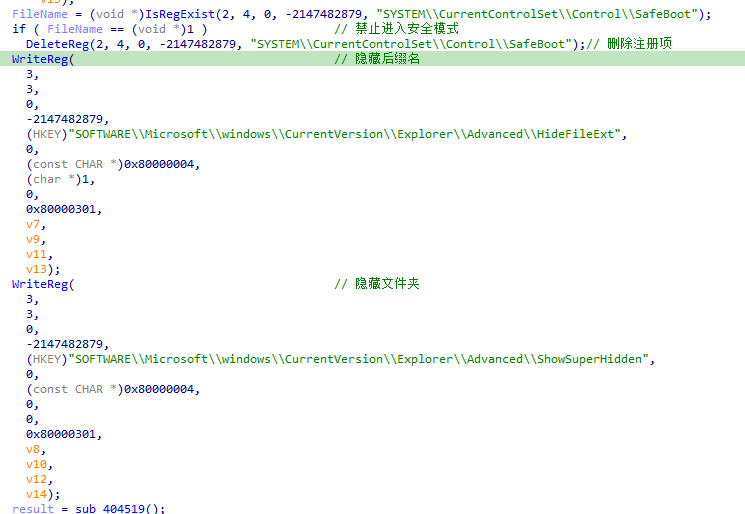

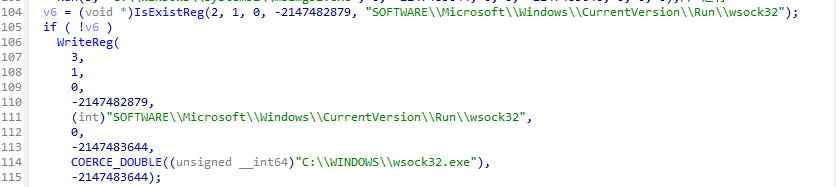

释放完毕后,主模块会进行写注册表项方式实现自启动。

并且禁止进入安全模式、隐藏文件扩展名、隐藏文件夹操作。

3、rundllx详细分析

| 样本名 | rundllx.exe |

|---|---|

| MD5 | C6C3DD31B15753FEF32ABC053A04138C |

| SHA-1 | B495326942038B891387B71B9F0E41C4E755F003 |

| File size | 288 KB (294,912 字节) |

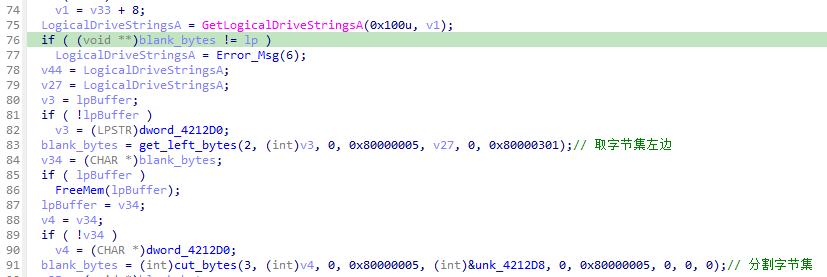

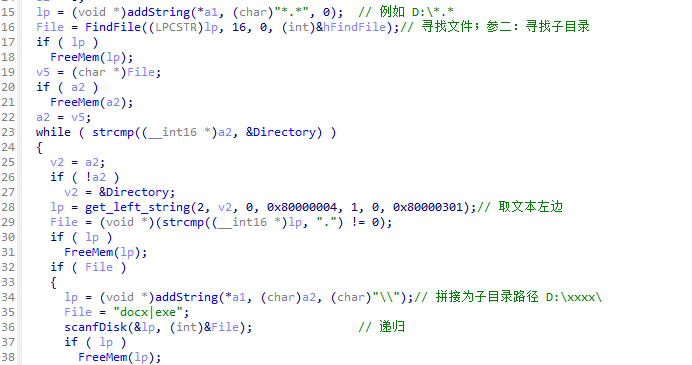

该模块为最终进行感染操作的模块,同样为黑月编译器编译。代码入口获取了磁盘信息。

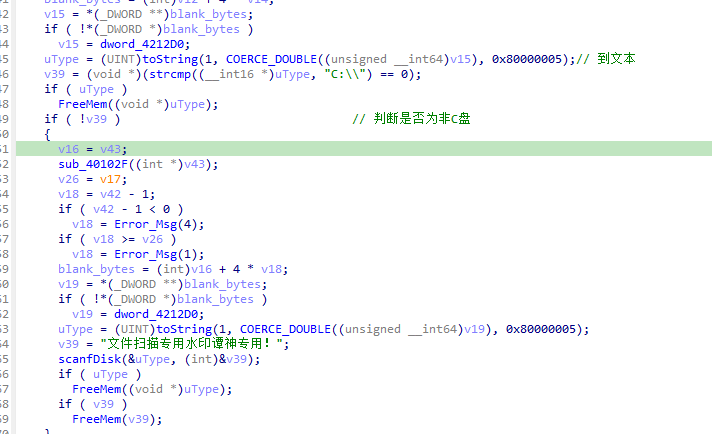

并且开始扫描除C盘外的磁盘。

使用了递归的方法对磁盘下的目录进行扫描,扫描的文件格式为.docx和.exe。

扫描完毕后开始进行文件感染。

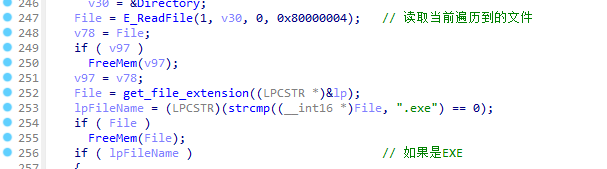

①EXE感染

首先是判断文件后缀名是否为.exe文件。

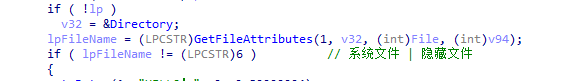

然后判断文件属性是否为非系统文件和非隐藏文件。

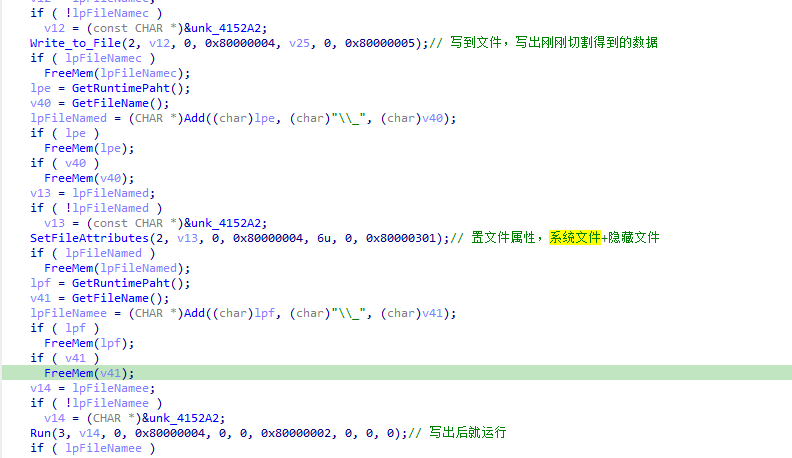

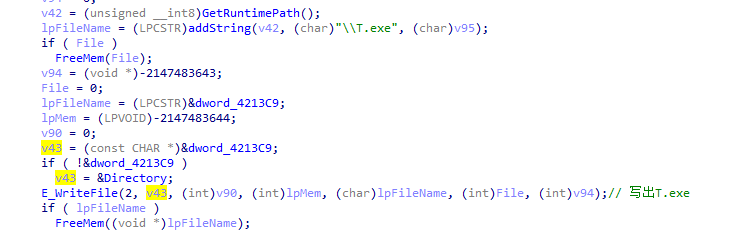

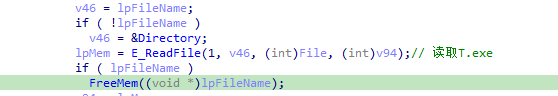

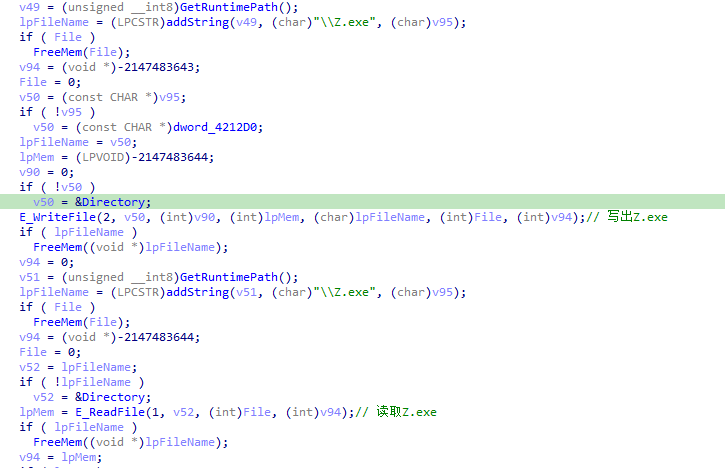

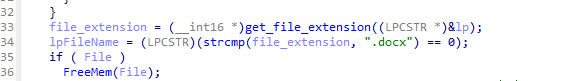

在同级目录下写出T.exe文件并读入内存。

同样操作Z.exe。

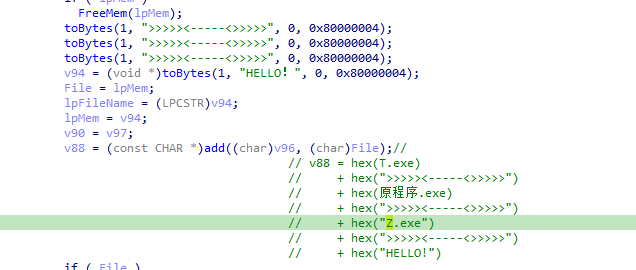

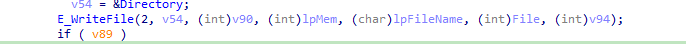

最后将原程序数据与T.exe、Z.exe合并后写出,完成对原程序的感染。

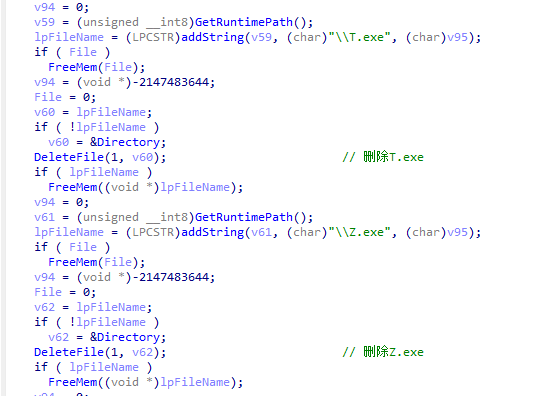

带加密完毕后,删除T.exe和Z.exe。

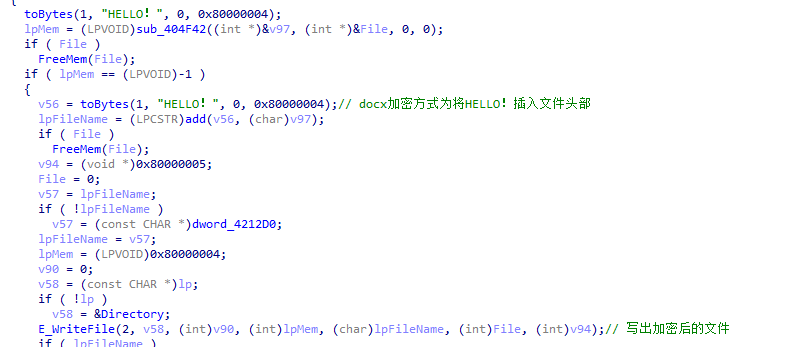

②DOCX感染

判断是否为.docx文件。

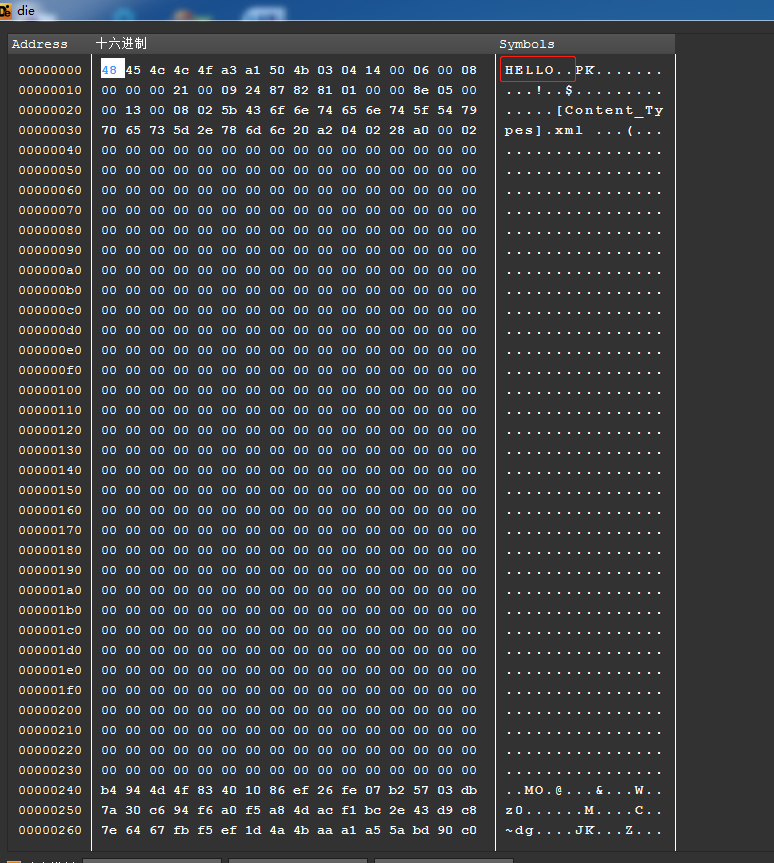

加密方式为在文件头插入字符串”HELLO!“数据。

4、wsock32详细分析

| 样本名 | wsock32.exe |

|---|---|

| MD5 | A29DA8DDBB40BEA8EB65E8101E41786D |

| SHA-1 | 81D7DC554212CC9B931F87E378720293F9B50D39 |

| File size | 188 KB (192,512 字节) |

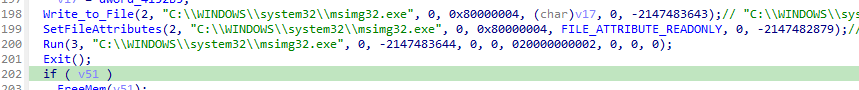

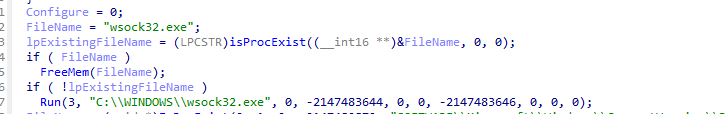

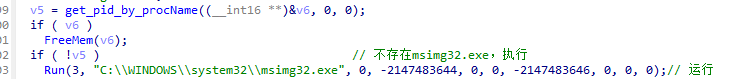

该模块为主要负责检测msimg32是否在运行,若不运行则运行msimg32,同样为黑月编译器编译。入口为创建了一个时间周期为100毫秒的时钟。

事件入口判断msimg32进程是否存在,不存在则运行。

然后将自身添加到注册表启动项。

四、还原文件

1、EXE文件

直接以字符串”>>>>><—–<>>>>>MZ“为目标进行数据切割。将头部的蠕虫程序去除即可。

2、DOCX文件

直接删除文件头的字符串”HELLO!“