2024鹅厂安全竞赛题解-初赛

发表于

分类于

Reverse

x86驱动开发

发表于

分类于

Windows-Kernel

Windows内核双机调试

发表于

分类于

Windows-Kernel

记录自己调试windows服务的操作

发表于

分类于

Virus

记录自己调试windows服务的操作

- PlaneJun ・2022-1-9 23:25

如题,近日分析了一个样本,发现需要调试服务,然后自己也没调试过服务,就在国内查了一些资料,基本能用的也就看雪一个大哥发的教程。[原创]使用Windbg&OllyDbg从头调试windows服务-软件逆向-看雪论坛-安全社区|安全招聘|bbs.pediy.com

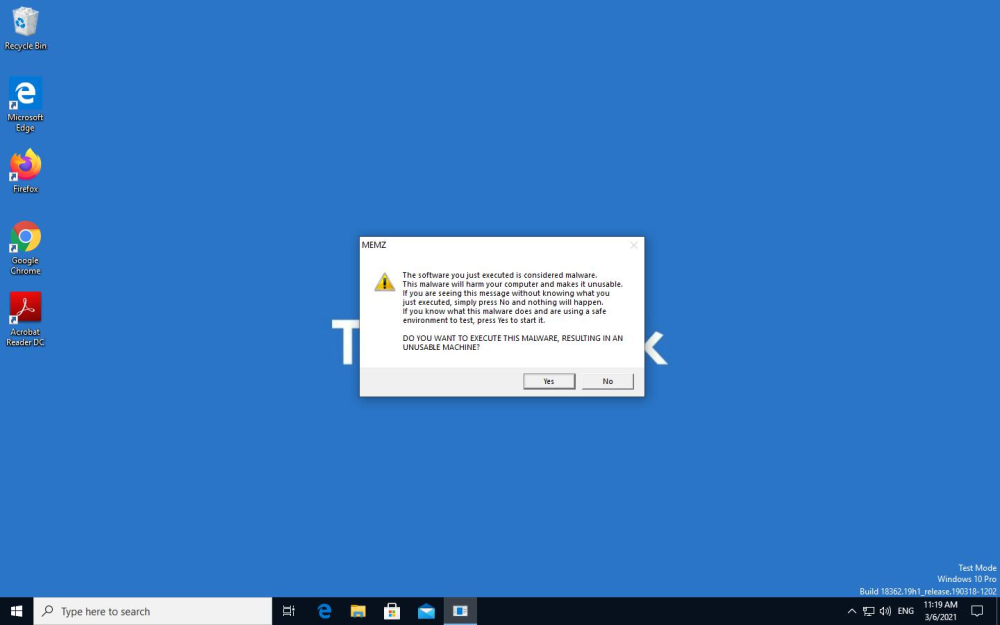

但是跟着操作弄了一遍,虽然是弄好了,但是会出现一个情况就是调试器会非常的卡,而且过了一会就消失了,整个虚拟机就直接是卡死状态,研究了许久还是解决不了就放弃了。然后就自己办法弄,考虑过写驱动给拦截了,但是VS2022没有WDK,于是想到全局API Hook,然后发现svchost.exe不过消息队列。在觉得无望的时候,我在火绒剑发现了这么一个玩意。

记一次头铁的病毒样本分析过程

发表于

分类于

Virus

新Mirai僵尸网络变体“V3G4”样本分析

发表于

分类于

Virus

一、样本标签

| 标签名 | 描述 |

|---|---|

| 原始⽂件名 | deathtrump.x86 |

| MD5 | cb0f5b97853a825df1f6155355eb0592 |

| ⽂件⼤⼩ | 49.08 KB (50256 bytes) |

| ⽂件格式 | ELF 86-bit |

| 加壳类型 | 无 |

| 编译语⾔ | C/C++ |

| SHA-1 | 7b57e42bbcde2080a3f340b2ff1853c0d45a853a |

| SHA-256 | 6f654198e8efd5aff1c7a903353967d0e96aeff0402cb0a79fabbc10d18c63d2 |

| 开源报告 | https://unit42.paloaltonetworks.com/mirai-variant-v3g4/ |

二、详细分析

1、样本初始化

样本(cb0f5b97853a825df1f6155355eb0592)运行后首先调用sigprocmask使模块无法被正常结束。

一个易语言SouGou蠕虫样本

发表于

分类于

Virus

一个数据加密恶意样本分析

发表于

分类于

Virus

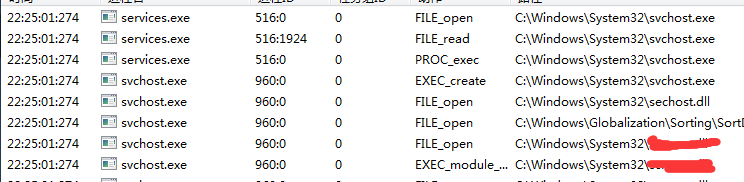

一个数据加密恶意样本分析

- PlaneJun ・2021-12-22 14:23

该样本为帖子[讨论]抠下来的,过火绒-软件逆向-看雪论坛-安全社区|安全招聘|bbs.pediy.com看到的,当时闲的没事下载来看了看。样本运行后会对电脑文件加密,并且删除了卷影文件,防止通过磁盘工具恢复。

运行效果以及行为

弹出网页